Het kwantificeren van cyberrisico’s

Kwantitatieve risicoanalyses worden vaak gebruikt om cyberrisico's voor managers begrijpelijk te maken, zodat zij daarop kunnen sturen. Echter, ik geloof niet in het nut van kwantitatieve risicoanalyses. Het kwantificeren van een risico doet afbreuk aan het begrip risico en zorgt er niet voor dat er op een juiste manier over nagedacht wordt. Zo, bam, met de deur in huis gevallen. Uiteraard zal ik toelichten waarom ik er zo over denk.

De relevante risico's

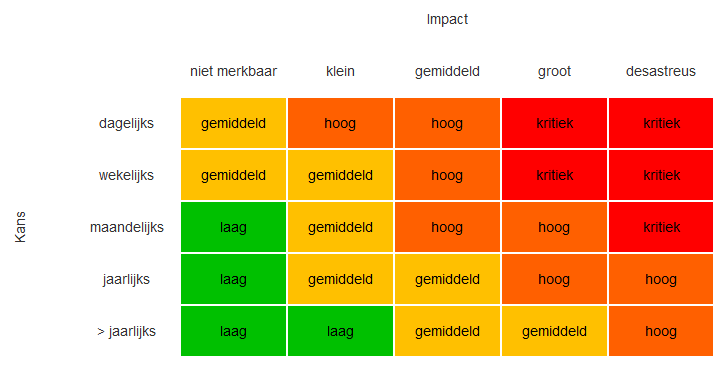

Zoals ik in een eerder artikel heb geschreven, bevinden de voor ons relevante risico’s zich meestal op de strook van linksboven naar rechtsonder op de risicomatrix zoals hieronder aangegeven.

Deze risico’s hebben dus de eigenschap dat ze of een hoge kans en een lage impact hebben of juist een lage kans en een hoge impact en alle gekoppelde gradaties daartussen.

De hoge kans – lage impact risico’s aan de linkerkant zijn eenvoudig. De bijbehorende gebeurtenissen doen niet echt kwaad en daardoor kunnen we deze voor dit artikel prima negeren. Hoe meer we naar het midden gaan, hoe meer we risico’s tegenkomen die zo af en toe voor een incident zorgen. Deze incidenten zijn vaak door een ICT-beheerorganisatie zelfstandig af te handelen. Omdat deze risico’s voor concrete incidenten zorgen, hebben we dus ervaring met de impact ervan. Door in eigen registraties te kijken kunnen we hiervoor een schadepost berekenen en dit gebruiken voor de toekomstige aanpak.

Waar het interessant wordt is aan de rechterkant, bij de lage kans – hoge impact risico’s. Dit soort risico’s zijn het werkveld van Business Continuity Management (BCM). De bijbehorende incidenten komen gelukkig niet vaak voor, maar als ze voorkomen, dan bijten ze hard, mogelijk heel hard. Het is niet ongebruikelijk dat deze incidenten eigenlijk bestaan uit meerdere zaken die misgaan. Bijvoorbeeld meerdere kwetsbaarheden of zwakheden in de beveiliging die misbruikt worden. Ze bevatten mogelijk ook niet-technische componenten, waardoor een goede aanpak van dit soort risico’s meer dan alleen de inzet van de ICT-beheerorganisatie vereist. Organisaties voelen zich meestal overvallen door het incident. Hoe meer we op de risicobalk naar rechts gaan, hoe minder ervaring we hebben met de bijbehorende incidenten en dus hoe minder we ons kunnen baseren op ervaring en eigen registraties. Als we risico’s zouden willen kwantificeren, dan zouden dat dus deze risico’s moeten zijn. De vraag is echter of dat lukt op een zinvolle manier.

Schade voor derdenAls eerste, incidenten met een grote impact hebben mogelijk ook impact op anderen. Denk bijvoorbeeld aan betrokkenen als persoonsgegevens geraakt zijn of andere organisaties als jouw organisatie een dienstverlener is of onderdeel is van een keten. Het maken van een inschatting van de schade voor die anderen is behoorlijk uitdagend. Helemaal om die inschatting bij te werken bij een gewijzigde situatie bij een van die anderen. Ik denk niet dat dat haalbaar is. En concrete schade bij derden, zorgt waarschijnlijk voor imagoschade voor jouw organisatie. Hoe ga je die imagoschade omzetten naar een schadebedrag?

Relevantie van kans

Vaak wordt kans gezien als een mogelijk aantal optreden per tijdseenheid. Voor de linker risico’s werkt dat wellicht, maar naar mijn idee niet goed voor de rechter risico’s. De incidenten bij de rechter risico’s laten we hoogstens één keer gebeuren. Daarna zijn we wakker geschud en nemen we cybersecurity serieuzer dan voorheen. Als dat soort incidenten hoogstens één keer gebeuren, is tijd dan relevant? Anders gezegd, maakt het echt uit of ik een schadepost van een miljoen euro over een maand of over een half jaar krijg? Bij een groot incident is vaak een kwaadwillende actor betrokken. Of zo’n incident optreedt is van vele factoren afhankelijk, namelijk het kennisniveau van de actor, diens beschikbare middelen, diens interesse in jou, de eenvoud van de te misbruiken kwetsbaarheid, het niveau van je beveiliging, etc. Omdat deze factoren kunnen veranderen, is ook het risico veranderlijk. Dit alles zorgt ervoor dat de kans van dit soort risico’s naar mijn idee te onbetrouwbaar en te vluchtig is voor gebruik in welke berekening dan ook.

Bij kleine kans – grote impact risico’s is de factor kans naar mijn idee niet zo interessant. Het gaat vooral om de impact. Er zijn meerdere manieren waarop een incident kan leiden naar eenzelfde grote impact. Omdat de kans al laag is, is het weinig zinvol om die verder te verlagen. Het risico kan beter omlaag gebracht worden door de impact te verlagen. Met andere woorden, de wijze waarop de informatievoorziening grootschalig verstoord kan raken is niet echt relevant meer. Bereid je erop voor dat je informatievoorziening een keer grondig verstoord raakt. De vraag is hoe je dan je primaire processen door kan laten gaan. En dat een grootschalige verstoring van de informatievoorziening een serieus probleem vormt voor een organisatie zal voor iedereen duidelijk zijn. Daar is geen berekening voor nodig.

Risico in de matrix

Een risico wordt vaak als een stip in de risicomatrix gezien. Het heeft een ingeschatte kans en een verwachte impact. Met dat concept wil ik graag breken. Een risico is een lijn. Een lijn die, met mogelijk een zekere curve, van ergens links(boven) op de matrix naar rechts(onder) loopt. Neem brand als voorbeeld. Brand van variëren van wat vlammen als gevolg van een kortsluiting in bijvoorbeeld een oude waterkoker tot aan het volledig afbranden van een bedrijfspand. Een vlammende waterkoker komt niet vaak voor, maar toch iets vaker dan een afgebrand bedrijfspand. Brand is dus bijvoorbeeld een lijn van halverwege kans ‘zeer klein’ tot het uiterste hoekje rechtsonder. Het risico van bijvoorbeeld ‘troep via e-mail’ loopt van ergens linksboven (dagelijkse pure spam in een taal die ik niet begrijp) naar rechtsonder (een zero-day in een attachment). Omdat ik een risico als een lijn zie en niet als een stip, waarbij ieder stipje op die lijn z’n eigen verhaal en uitleg heeft, denk ik dat je wel begrijpt dat het platslaan van een risico in een enkel getal (schadebedrag) naar mijn idee te kort door de bocht is.

Hoe dan wel?

Als het uitdrukken van risico’s in een schadebedrag niet de juiste manier is om bij bestuurders aandacht te krijgen voor informatiebeveiliging, hoe dan wel? Naar mijn idee is om te beginnen met informatie los te trekken van ICT. Ga met managers het gesprek aan over informatie, het belang van informatie voor de processen waar die manager verantwoordelijk voor is. Informatie is in deze tijd, naast arbeid, kapitaal en natuur, ook een productiefactor!

Wat ik zelf vaak doe is de parallel trekken met andere bedrijfsmiddelen, zoals de financiën en personeel. Daar wordt op gestuurd. Daar hebben we overzichten van. Daar hebben we afdelingen voor die daarvoor zorg dragen en waar je als verantwoordelijk manager kan aankloppen voor ondersteuning. Ga het dan vervolgens hebben over informatie. Hebben we daar ook een overzicht van? Hebben we daar ook een afdeling voor die helpt bij het beheer? Vaak niet. Binnen organisatie zijn niet veel mensen die zeggenschap hebben over financiën en personeel, maar velen werken met informatie. Informatie wordt door hen aangemaakt, gewijzigd, verstuurd, verwijderd. Het is van alle productiefactoren de meest dynamische en meest complexe, maar tevens de mist goed beheerde! Daar moeten we toch iets van vinden.

Vanuit deze situatieschets kan je het hebben over de kwetsbaarheid van informatie. Ga het echter niet hebben over allerlei technische details en cyber-pietpraat, maar geef wel aan dat door storingen, gebruikersfouten en acties van kwaadwillenden de informatievoorziening verstoord kan raken. Uiteraard is het dan aan de ICT-afdeling om aan de slag te gaan, maar het proces waar jij verantwoordelijk voor bent en dat verstoord is, daar ben jij als manager tijdens zo'n incident nog steeds verantwoordelijk voor. Dat is iets om over na te denken. Van daaruit zullen mogelijk vragen of al zelfs eisen komen ten aanzien van de beveiliging, maar ook over hoe tijdelijk door te draaien zonder die informatievoorziening. Beveiliging is namelijk niet alleen het voorkomen van ICT-incidenten. Goede informatiebeveiliging die door de organisatie gedragen wordt, is datgene waar de organisatie zelf behoefte aan heeft en wat zij bij jou als informatiebeveiliger komen halen en niet iets wat jij met veel moeite en geforceerde argumenten moet komen brengen.

Uiteraard is zijn dit geen eenvoudige gesprekken en het is ook zeker niet met een gesprek geregeld, maar ik zie geen reden om er niet mee te beginnen. En laten we wel wezen, dit soort gesprekken en het organiseren van dit alles is wel wat het vak van informatiebeveiliger mooi en uitdagend maakt, toch?